Este não é um tutorial sobre como instalar o último anti-vírus, é um guia para abrir a mente e reconhecer ameaças que se dão, muitas vezes, fora dos computadores.

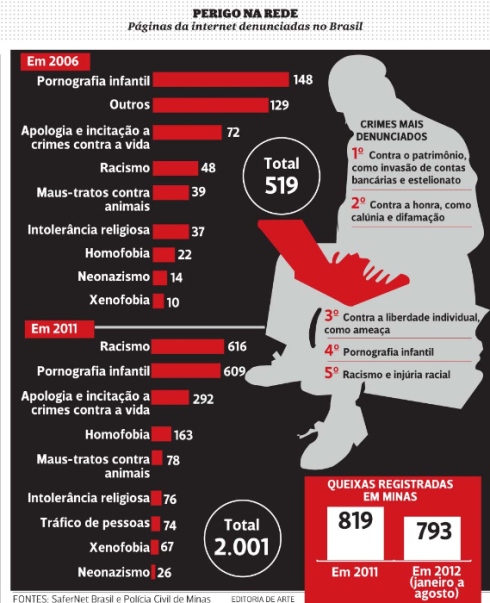

Apesar da fiscalização e punição de crimes digitais terem crescido bastante, a internet tem algumas características que dificultam bastante o processo.

Toda informação pode ser replicada rapidamente, de forma praticamente instantânea, sendo assim, no momento em que um site nocivo é fechado, vários outros quase idênticos estão nascendo.

Outro problema é dificuldade de controle geográfico. Muitos sites maliciosos estão hospedados em servidores localizados fisicamente em países onde existe pouca ou quase nenhum tipo de legislação que responda por crimes eletrônicos, como por exemplo a Rússia.

Se alguém faz uma denúncia sobre um site que está coletando dados de cartão de crédito, a polícia brasileira vai apurar, chegar aos detalhes do servidor e pode acabar esbarrando num país que não faz a mínima questão de colaborar. O site vai continuar no ar por um bom tempo.

Mesmo assim, é importante denunciar. A Carolina Dini fez um excelente texto explicando a quem recorrer quando se deparar com fraudes online, vale a pena dar atenção ao conteúdo.

Como nem todas as denúncias podem ser apuradas imediatamente e a quantidade de ameaças cresce num ritmo alarmante, o que nos resta é saber como nos proteger e analisar quando estamos diante de uma fraude ou golpe.

Engenharia Social

O dinheiro investido no desenvolvimento de aparatos de segurança da informação gira na casa dos bilhões. São anti-vírus, firewalls, detectores de intrusão, appliances e muito treinamento. Para alguém invadir um computador, para utilizar o termo vulgar, é necessário muito, muito trabalho.

Apesar de ainda existirem casos, quase nenhum criminoso está disposto a ter todo esse sacrifício. A figura do invasor agora não explora vulnerabilidades em sistemas, explora a confiança das vítimas.

Dentro da segurança da informação utilizamos o termo engenharia social como uma forma de manipulação psicológica com o objetivo de ganhar credibilidade e ter acesso à informações ou lugares confidenciais, frequentemente como um dos passos de um golpe ou fraude maior.

Para exemplificar como a engenharia social funciona, vou contar uma história.

O telefone de Adriana tocou logo cedo pela manhã, no outro lado da linha um rapaz bem educado, mas um pouco tímido se identificou como Thiago e disse que era funcionário novo na empresa. Disse também que o Gilberto pediu para ele atualizar o anti-vírus de todas as máquinas antes do meio dia.

“Ainda estou um pouco perdido, era para a Chris fazer, mas querem que eu vá me acostumando com os procedimentos, então se eu fizer algo errado, não fique brava, tá?”, riu Thiago.

Ele pediu que ela entrasse num endereço de internet, informou que era um teste para facilitar o processo de atualização. “Se correr tudo bem, daqui pra frente só faremos assim, se der errado eu vou aí e faço manualmente”. Ao acessar, ela encontrou uma página com tela de login e o visual bem parecido com o site oficial da empresa.

Thiago informou que ela precisaria entrar com a senha da rede e em seguida fizesse download da atualização com a data daquele dia. Depois bastaria executar.

“Só precisa clicar duas vezes. Ele vai executar em plano de fundo e você não vai precisar fazer mais nada, tudo automático”.

Thiago agradeceu e se despediu.

O que realmente aconteceu na história

O criminoso ligou na semana anterior para um departamento qualquer da empresa alvo. Perguntou se era do suporte de informática e recebeu uma resposta negativa, então emendou: “acho que o número que tenho está errado, você sabe qual é o telefone de lá?”, a pessoa do outro lado da linha confirmou o ramal, então despediram-se.

Após desligar, discou diretamente para a informática, onde se apresentou como Fernando, um fornecedor de produtos de informática e disse que gostaria de convidar o responsável pelo departamento para um evento, aconteceria num hotel chique da cidade. A moça que atendeu respondeu que o chefe não estava no momento, mas que ele poderia enviar o convite por e-mail. Ela passou o nome completo e e-mail para o fraudador, confirmando, para ver se não havia escrito corretamente.

Ele perguntou o nome dela, agradeceu e desligou.

Thiago, nosso criminoso inventado, fez o dever de casa. Ligou para o setor, descobriu o nome de uma funcionária e do responsável pelo setor de informática. Para ele, esta informação é muito valiosa, será utilizada como ponto de credibilidade inconsciente. Numa conversa por telefone, citar estes nomes vai confirmar ainda mais a história contada.

Nosso personagem também disse que era novo na empresa, então tudo bem a vítima nunca ter ouvido falar dele antes. Isso ainda abriu uma vantagem enorme, utilizou do sentimento de medo do primeiro dia de trabalho como um vínculo de compaixão entre os dois. Ela não só acreditava que ele trabalhava na empresa, como agora queria ajudá-lo a se sair bem em seu primeiro dia. A partir daí, ele foi extremamente profissional, tratou todos os passos como se realmente trabalhasse na empresa. Pedia uma ação e explicava calmamente o que estava fazendo.

Ela, sem saber, entrou num site montado por ele, que roubou o design do site da empresa e fez algumas pequenas modificações para atender sua necessidade. Ela não questionou o endereço do link, já que era apenas um site para uso interno, como ele falou.

Ao digitar o nome de usuário e senha, o site não fez nenhum tipo de verificação, apenas armazenou o nome e usuário de rede no banco de dados do site. Ela, inocentemente, baixou um programa que abre as portas do computador para que o criminoso consiga se conectar de longe ao computador dela. Ela acreditava que era apenas a atualização do anti-vírus.

Essa história serve para ilustrar vários pontos abordados através da engenharia social e que, quanto maior a empresa, mais riscos corremos. Muita gente pode se perguntar: o que ele poderia fazer utilizando o computador dela de longe?

- Utilizar a conta de e-mail dela a partir do computador com assinatura e tudo, para emitir ordens que o beneficie ou que o ajude a ganhar mais confiança para extrair mais dados;

- Dependendo da situação o criminoso poderia querer alguma informação contida no computador. Planilhas, documentos, intenções de compra, processos licitatórios, acordos, e-mails entre parceiros ou clientes;

- Utilizar o computador alvo para disseminar vírus ou outros códigos maliciosos que possam prejudicar ou até inutilizar a operação da empresa por vários dias. Prejudicando contratos, negócios, prazos e licitações;

- Através do computador da vítima coletar dados de outros computadores mais importantes, como servidores de arquivos da empresa.

O exemplo é simples e muita gente pode dizer que não cairia em algo do tipo. Mas cuidado, grande parte das pessoas já caiu e nem se dá conta. A sorte é que as dicas para evitar ataques de engenharia social são, em geral, bem simples. Estes exemplos não se aplicam apenas à empresas, também servem para nossa vida pessoal.

- Não atenda nenhuma requisição feita por telefone, a não ser que você já conheça a pessoa que está do outro lado e reconheça a voz;

- Se existir a necessidade de tomar alguma ação para uma pessoa que não conhece, mas as informações são mais que convincentes, diga que está ocupado com outra ligação, peça um número de contato e diz que liga em 5 minutos. Dê o tempo e ligue de volta, assim já tem alguma pista para recorrer caso algo dê errado;

- Aprenda a desafiar autoridade. Muitos ataques estão associados ao medo e poder. Dizer que é um diretor de outra filial ou departamento frequentemente serve como gancho para fazer pessoas agirem sem questionar as consequências;

- Em raros casos engenheiros sociais se expõem a ponto de ir pessoalmente até seu alvo, mas sempre que alguém, mesmo uniformizado se apresentar à você, peça para ver um documento ou uma identificação oficial. Em empresas, o uso de crachá deve ser estimulado. Qualquer pessoa sem crachá (mesmo de visitante) deve ser questionada e devidamente identificada;

- Proteja todas as suas informações, até as mais básicas (leia-se: Facebook), tudo isso pode servir como isca para tirar proveito de você.

Em maio de 2000, aproximadamente 50 milhões de computadores foram infectados em 10 dias, com um vírus que destruía arquivos e se enviava para os primeiros 50 endereços de email cadastrados na agenda do Microsoft Outlook.

O vírus chegava com um titulo forte: “ILOVEYOU”. Milhões de pessoas carentes abriram esta mensagem. Como código malicioso se enviava automaticamente para contatos da lista da vítima, as pessoas acreditavam que o remetente era real e que a mensagem era verdadeira.

Você acabou de receber um email daquela linda garota que você viu poucas vezes, o título diz “Eu te amo”. Você abriria?

Pescando Vítimas

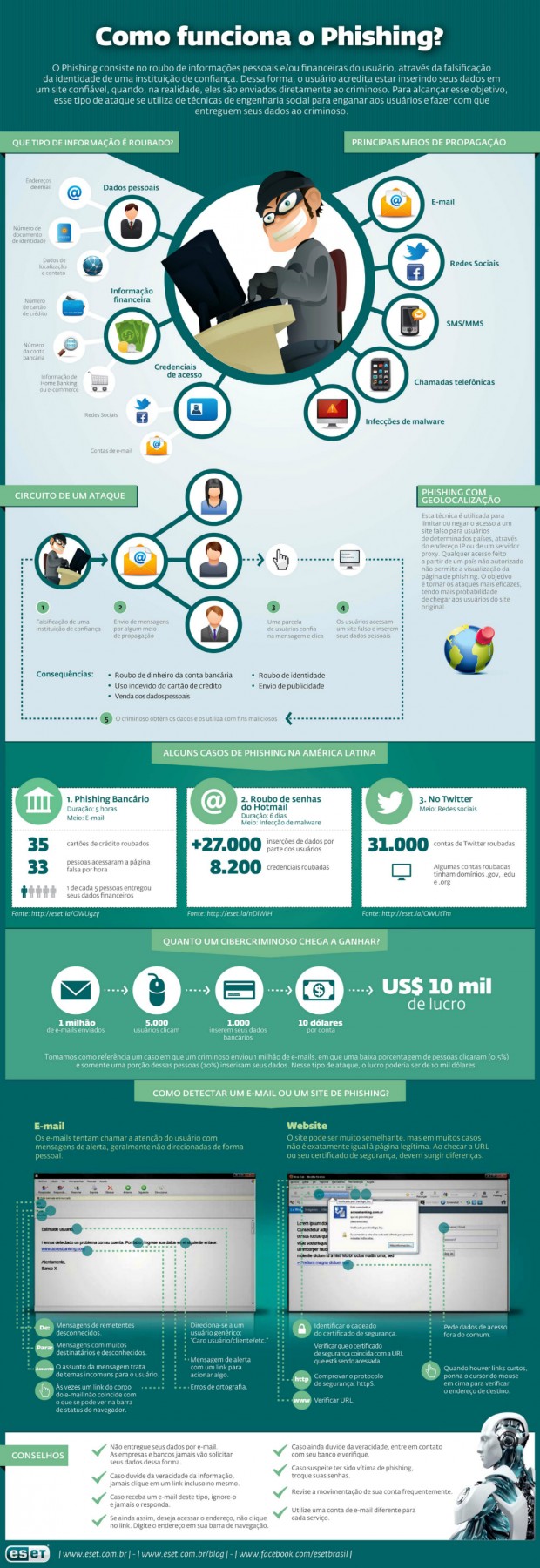

Phishing é outro dos modelos de ataque mais comuns na internet.

Antes, resolvi explicar exatamente o que é Engenharia Social porque ataques de Phishing e Engenharia social caminham de mãos dadas.

Na história anterior, por exemplo, o criminoso utilizou uma réplica de um site real para convencer a vítima da veracidade do conteúdo. Assim funcionam os golpes: cria-se uma estrutura convincente para fazer a vítima acreditar que está acessando algo verdadeiro, quando na verdade está entregando dados de bandeja.

Estes ataques costumam explorar suas vítimas de três formas básicas:

1. Criando uma necessidade de agir, como um banco enviando um pedido para o usuário alterar a senha ou confirmar seus dados.

2. Explorando a ambição da vítima, que acredita receber algum benefício a partir daquele e-mail ou site, como uma promoção de iPhone 5 por 599 reais.

3. E não menos raro, explorando os sentimentos e curiosidade da vítima, como no exemplo do ILOVEYOU ou emails com títulos “Fotos da Festa”, “Sua namorada caiu na net”, “vídeo de Neymar e Bruna Marquezine” ou similares.

O infográfico abaixo compila excelentes informações sobre como entender e evitar este tipo de golpe. Recomendo clicar para vê-lo maior.

* * *

Os métodos utilizados pelos fraudadores são constantemente modificados, golpes novos surgem com bastante frequência. Checar pessoas e dados que não conhecemos a procedência e criar padrões de verificação antes de transmitir qualquer informação sensível pode nos poupar muita dor de cabeça.

Compartilhe nos comentários se já caiu em algum golpe ou se tem alguma dica que não foi abordada no texto.

* * *

Se cair num desses, aprenda Como denunciar crimes digitais.

Puxe uma cadeira e comente, a casa é sua. Cultivamos diálogos não-violentos, significativos e bem humorados há mais de dez anos. Para saber como fazemos, leianossa política de comentários.